2021DCN杂项wp

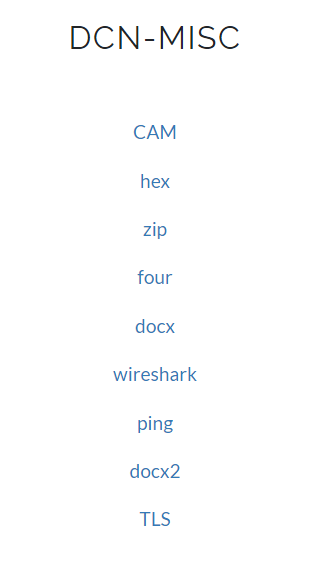

1.

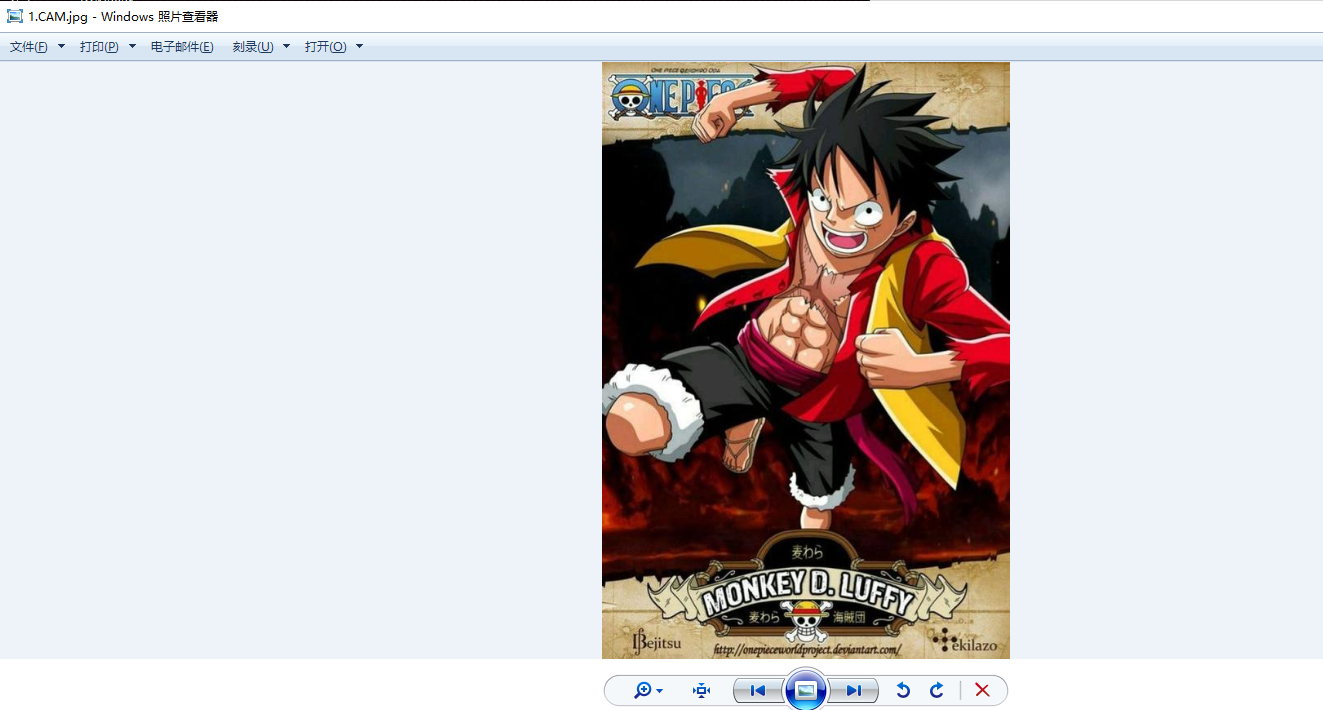

下载下来是一个名为1.CAM的jpg文件,使用记事本打开即可获得flag

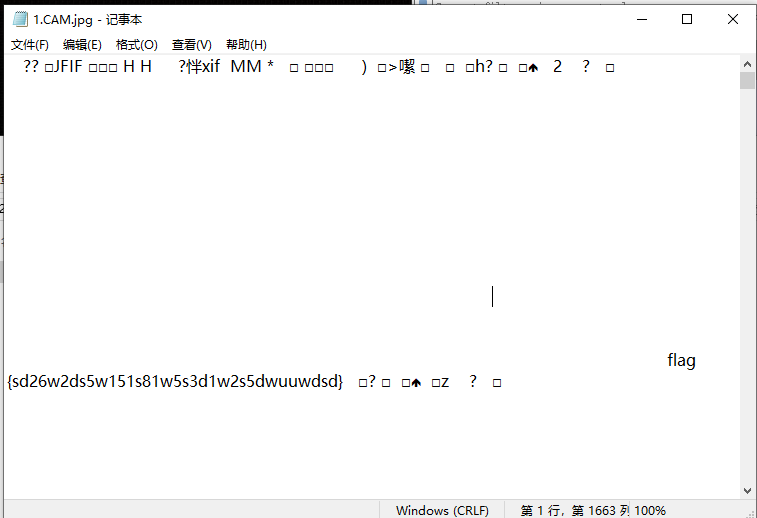

2.

下载下来是一个名为2.hex的jpg文件,使用winhex打开拉到最后即可得到flag

3.

下载下来是一个名为3.zip的jpg文件,修改后缀为zip解压文件得到flag文件

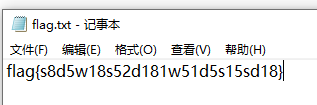

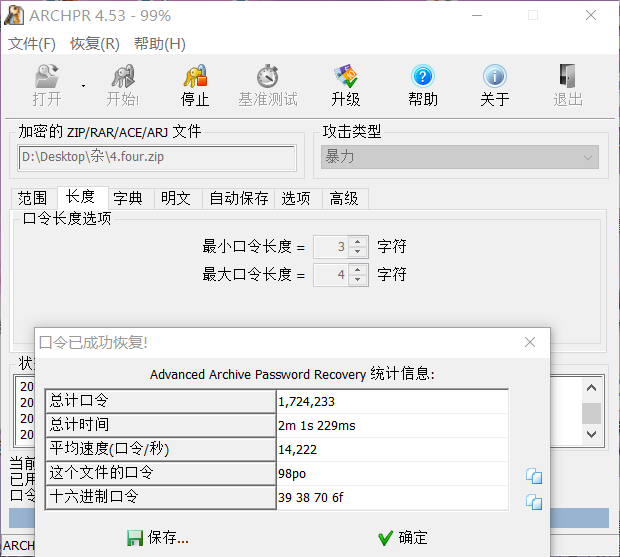

4.

下载下来是一个名为4.four的zip文件,解压需要密码

使用文档密码爆破工具爆破范围设置3-4位 小写字母加数字

使用密码解压得到flag文件

5.

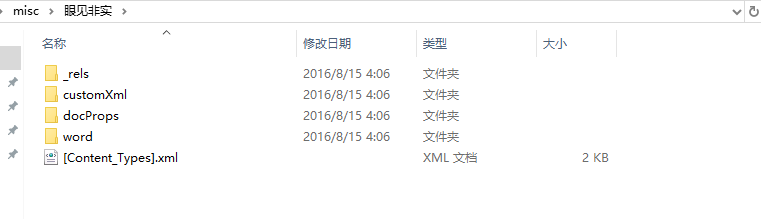

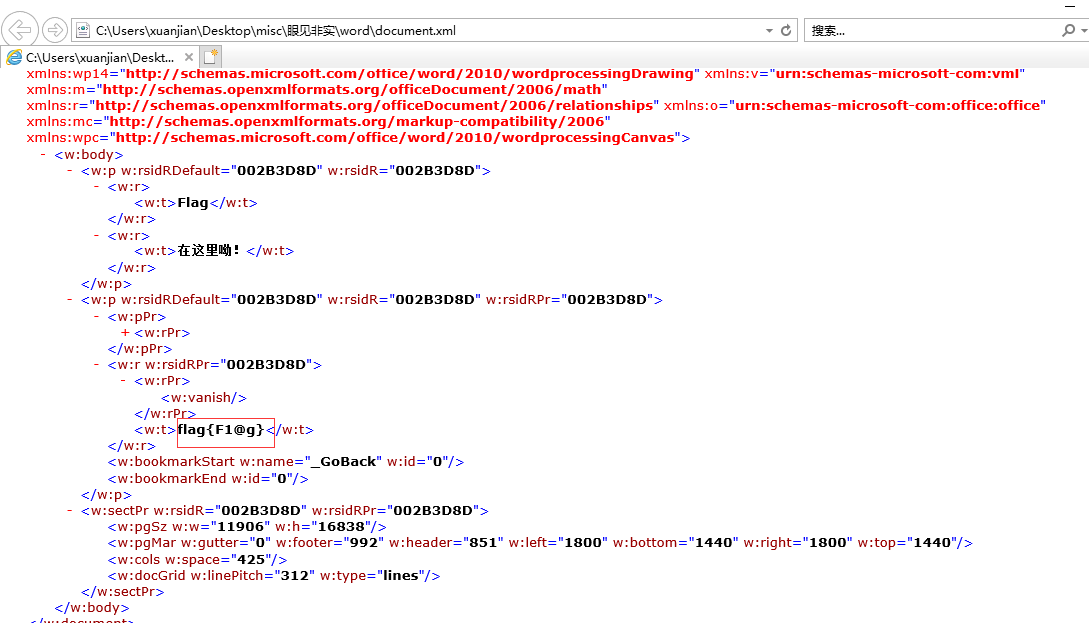

下载下来是一个名为5的docx文件,修改后缀为zip解压得到一个名为眼见非实的文件夹

在解压下来的文件夹中找到document.xml文件,打开即可获得flag

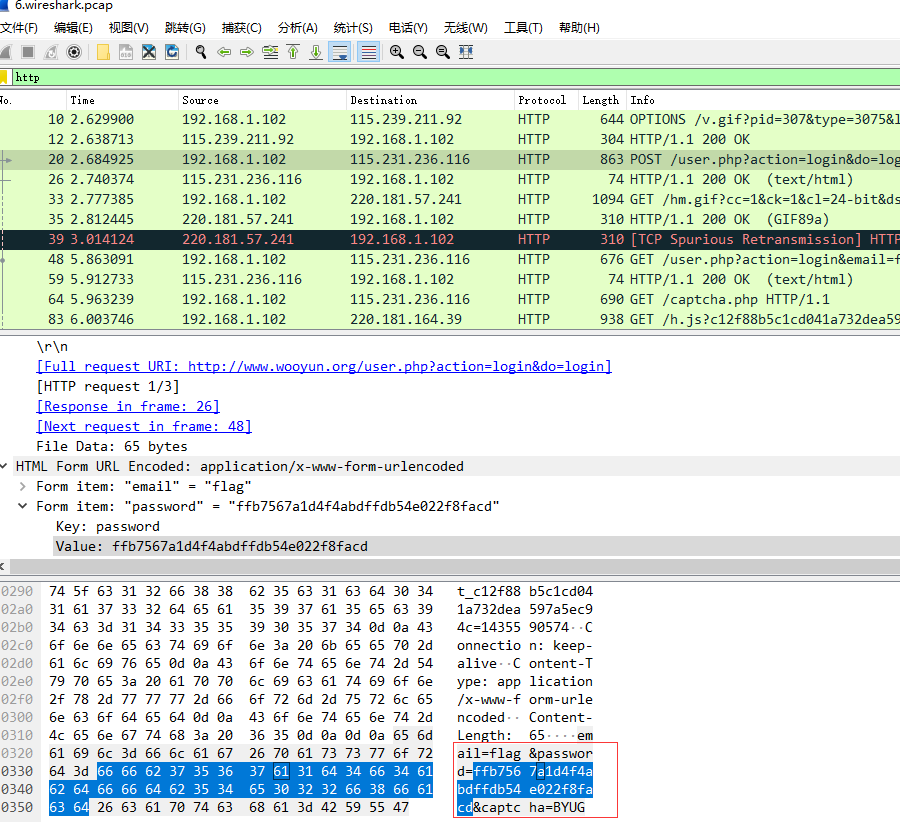

6.

下载下来是一个名为6.wireshark的pcap文件,使用wireshark打开

查找http流,获得flag

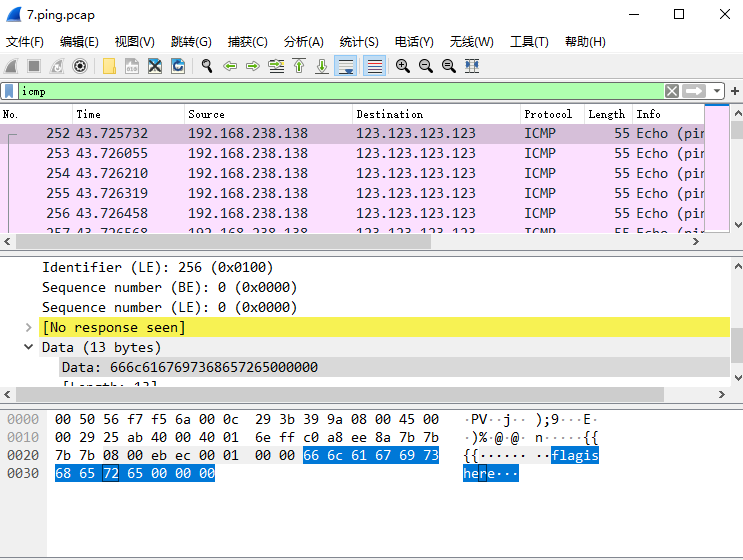

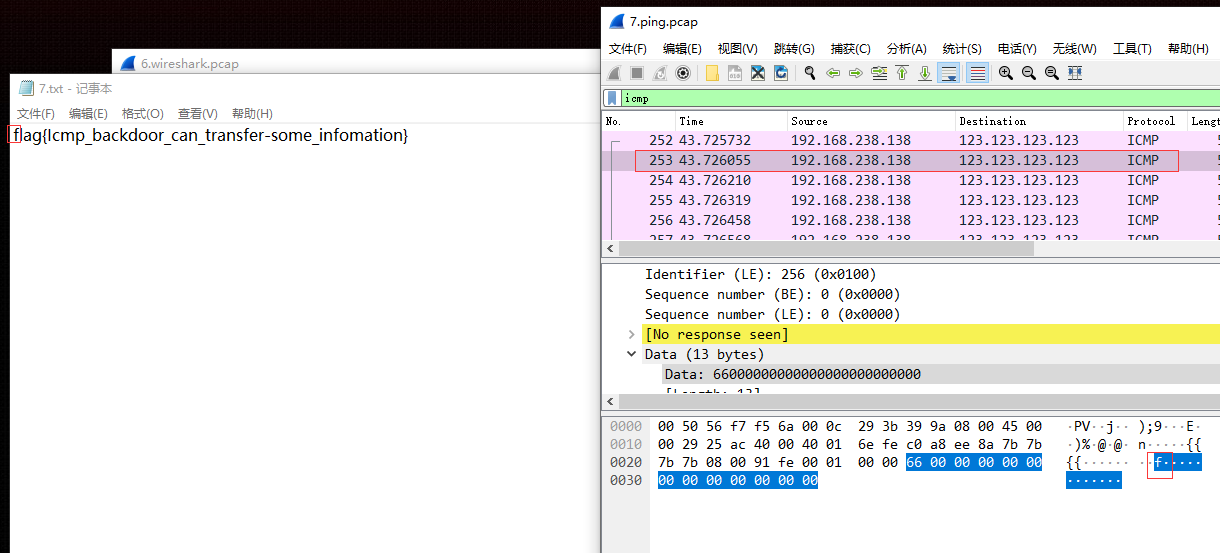

7.

下载下来是一个名为7.ping的pcap文件,使用wireshark打开

icmp过滤

因为icmp无法追踪数据流所以得一个个查看icmp数据流拼凑出flag

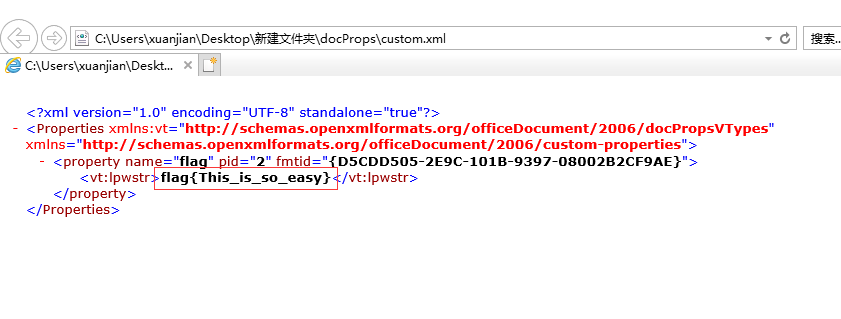

8.

下载下来是一个名为8的docx文件,修改后缀为zip解压得到以下文件

进入docProps文件夹打开custom.xml文件即可获得flag

9.

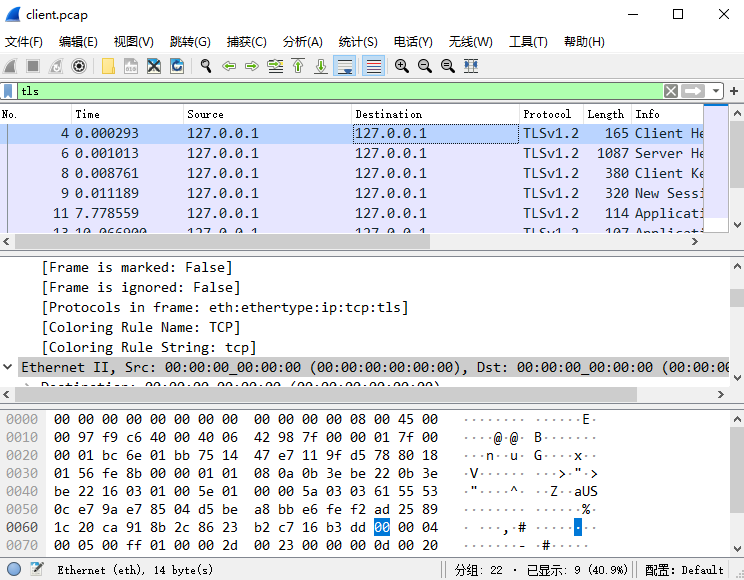

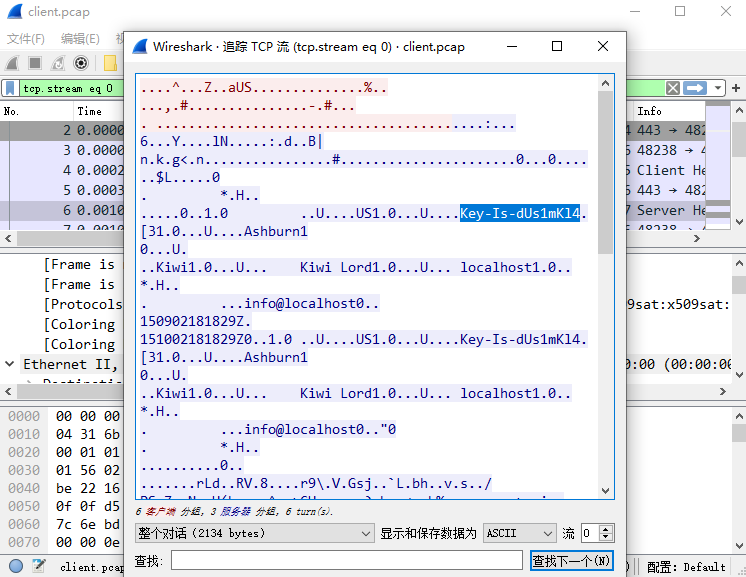

下载下来是一个名为9.TLS的zip文件,解压该文件得到一个名为Misc5的文件夹

使用wireshark打开client.pcap过滤tls

右击追踪流–》tcp流 得到flag

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 1012482327@qq.com

文章标题:2021DCN杂项wp

本文作者:亖 玖

发布时间:2021-04-12, 15:16:06

最后更新:2022-12-08, 11:04:40

原始链接:https://sijiu.ren.com/2021/04/12/2021DCN%E6%9D%82%E9%A1%B9wp/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。