Hi,CTFer!u should be a fast man:)

记录做过的一道i春秋 upload题

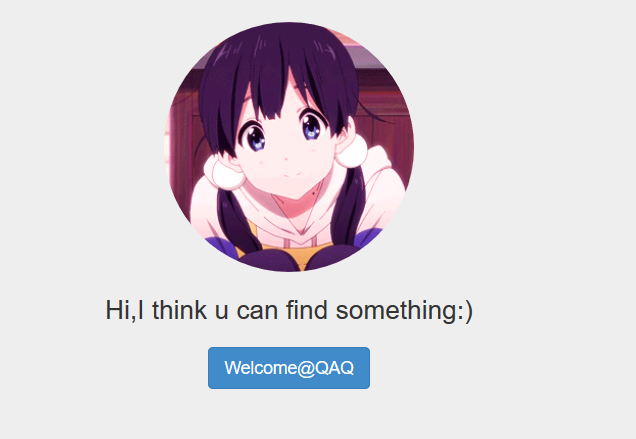

页面打开显示下图

查看源代码没啥发现。。。

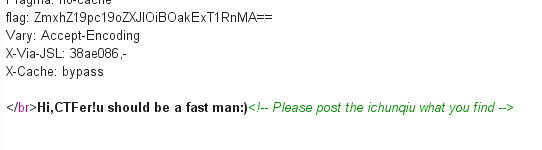

burp抓包,发现响应头有flag值的字符串

bese64解码

再次base64解码

得到一组数值

源代码提示将得到的内容POST

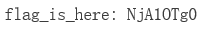

返回新的响应头flag值,脚本跑看看

#!/usr/bin/env python3

import base64

import requests

url = "http://9e05cc717ffc4e4da52b8203470cdf6f6fca6fdb7574432a.changame.ichunqiu.com/"

url_a = requests.session()

a = url_a.get(url).headers['FLAG']

key_a = base64.b64decode(a)

key = str(key_a).split(':')

key = key[1][1:-1]

key = base64.b64decode(key)

data = {"ichunqiu":key}

get = url_a.post(url,data = data)

print(get.text)跑出来一个路径

点击按钮进入

通过扫描目录发现有/.svn目录提示403

svn泄露得到/.svn/wc.db

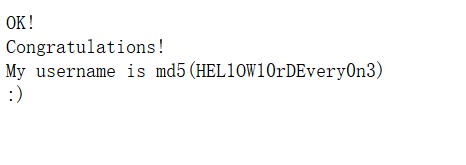

md5解码,用得到的md5(8638d5263ab0d3face193725c23ce095)进行登录,密码随便填

下面是验证码md5脚本:

#!/usr/bin/env python3

import hashlib

import itertools as its

words = "1234568790abcdefghijklmnopqrstuvwxyz"

r = its.product(words, repeat=5)

for i in r:

a = "".join(i)

md5 = hashlib.md5(a.encode('utf-8')).hexdigest()

if(md5[0:6] == 'aa2cec'):

print a

break提示新页面

文件上传。。。

php、php3、php4、php5、php7、pht、phtml、phps 能被解析的后缀

一个个试过去发现pht能被解析

burp改包得到flag

参考:https://writeup.ctfhub.com/Skill/Web/信息泄露/7a999d34.html

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 1012482327@qq.com

文章标题:Hi,CTFer!u should be a fast man:)

本文作者:亖 玖

发布时间:2020-04-23, 00:47:14

最后更新:2022-11-02, 15:49:04

原始链接:https://sijiu.ren.com/2020/04/23/i-CTFer-u-should-be-a-fast-man/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。